软件安全渗透测试:如何通过模拟攻击确保软件安全?

软件安全渗透测试(Penetration Testing)是一种通过模拟黑客攻击行为,主动发现软件系统、网络或应用中安全漏洞的测试方法。其核心目标是在真实攻击发生前,找出潜在风险并提供修复建议,从而提升软件的安全性。

一、渗透测试的核心逻辑:模拟攻击的 “完整链条”

渗透测试并非随机尝试,而是遵循黑客攻击的典型流程,形成一个 “目标识别→漏洞利用→权限提升→影响评估” 的完整链条,具体包括以下步骤:

1. 前期准备与目标明确

明确测试范围:例如仅针对某款 App 的后端 API,或包含服务器、数据库、网络设备的整个系统。

获得正式授权:避免因 “未授权测试” 触犯法律(如《网络安全法》中对 “非法入侵” 的禁止)。

确定测试类型:是 “黑盒测试”、“白盒测试”,还是 “灰盒测试”。

2. 信息收集( Reconnaissance )

模拟黑客 “踩点” 行为,收集目标的基础信息,为后续攻击做准备:

公开信息:通过搜索引擎、社交媒体、企业官网获取系统版本、技术栈、员工信息等。

网络扫描:用工具探测目标 IP、开放端口、运行的服务。

应用层信息:通过爬虫爬取 Web 页面,分析 URL 结构、参数格式,识别是否使用常见框架。

3. 漏洞探测与验证

基于收集的信息,寻找潜在漏洞,并验证其是否可被利用:

自动化扫描:用工具批量检测常见漏洞。

手动验证:对扫描结果去重、确认。

深入挖掘:结合业务逻辑,寻找工具难以发现的 “逻辑漏洞”。

4. 漏洞利用( Exploitation )

对已验证的漏洞尝试 “攻击”,模拟黑客获取权限或破坏系统的过程:

示例 1:利用 SQL 注入漏洞获取数据库管理员权限,读取用户密码明文。

示例 2:通过文件上传漏洞上传恶意脚本,控制服务器。

示例 3:利用弱口令直接登录后台,篡改数据。

5. 权限提升与横向移动

模拟黑客 “扩大战果” 的行为:

权限提升:从普通用户权限升级为系统管理员权限。

横向移动:通过已控制的主机,攻击同一局域网内的其他设备。

6. 攻击影响评估与报告

评估漏洞的危害等级:结合 “漏洞可利用性” 和 “影响范围”,用 CVSS 评分(0-10 分)划分高危、中危、低危。

输出测试报告:包含漏洞细节、攻击过程截图、修复建议。

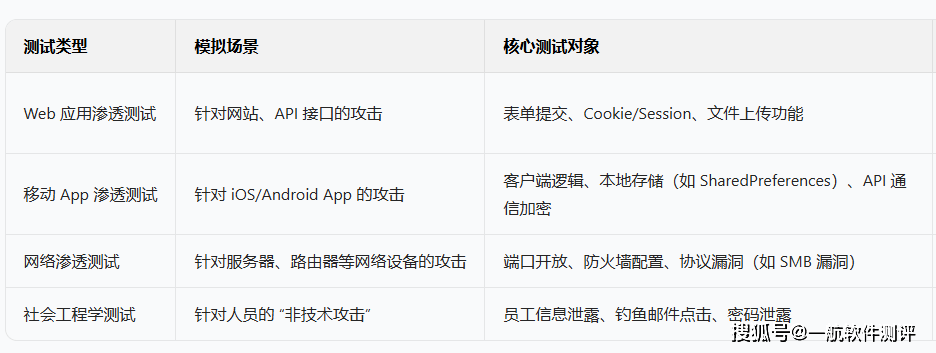

二、模拟攻击的核心方法:覆盖不同场景的测试类型

渗透测试需根据软件的形态和攻击场景,选择针对性的模拟方法:

三、渗透测试的价值:为何能 “确保软件安全”?

展开全文

提前暴露潜在风险。相比被动等待漏洞被黑客利用,渗透测试主动发现 “隐藏漏洞”。

验证防御机制有效性。测试现有安全措施是否真正生效。例如,某系统部署了 WAF,但渗透测试发现其规则可被绕过,从而推动防御机制升级。

满足合规要求。许多行业法规强制要求定期进行渗透测试,以确保用户数据安全。

四、注意事项:避免测试变成 “二次攻击”

严格授权:必须获得企业书面授权,明确测试范围和时间,禁止对生产环境进行破坏性测试。

测试后修复跟进:渗透测试的最终目的是 “修复漏洞”,而非仅输出报告。需配合开发团队验证修复效果。

定期重复测试:软件迭代可能引入新漏洞,因此需定期执行渗透测试。

通过上述流程,渗透测试以 “实战化” 的模拟攻击,将软件的安全隐患暴露在可控环境中,最终帮助企业构建更可靠的安全防线。一航软件测评作为专业的第三方测试机构,能为企业提供给好测试服务。

评论